Aus aktueller Lage sind IT-Systeme besonders bedroht!

Informieren Sie sich hier, wie wir diesen Bedrohungen begegnen

SERVICES

Unser Sicherheitskonzept im Überblick

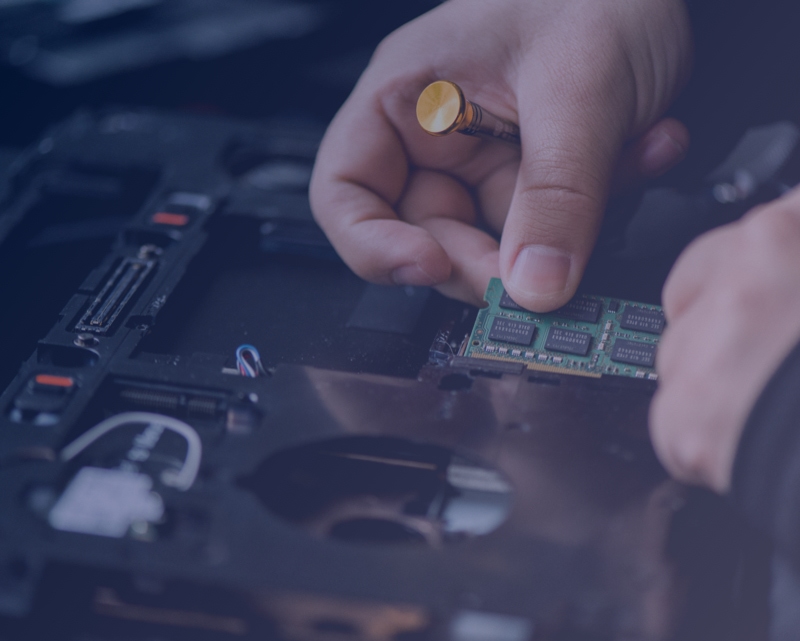

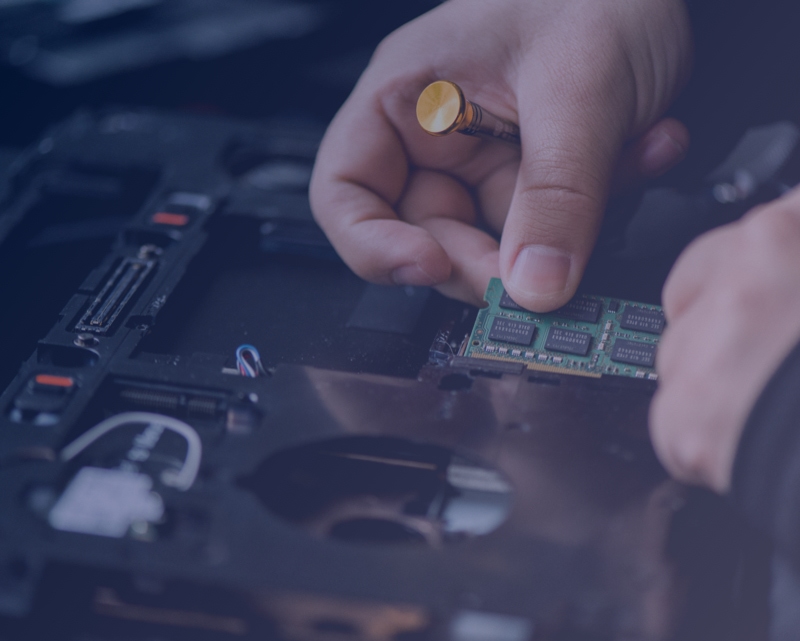

Wartung & Pflege

Aktualität und Funktion der Systeme, Fernwartung, Notfallplan

Firewall

Einschränkung der Zugriffe von extern, IP-Filter, VPN

Backup

Überwachte konservative, gehärtete und Cold-Backups

Data Design

Vereinfachung von Datenstrukturen, Reduzierung der Anwendungen und Datenwege

Cloud Services

Technik-Nutzen & Technik nutzen, Virtualisierung, Terminalserver, Datenträger-Verschlüsselung etc.

Schulung & Sensibilisierung

Mitarbeiter-Sensibilisierung im Dialog, Datenschutz

Auf jedem Kontinent, in jeder Sprache und mit jedem Dialekt...

… wird TCP/IP gleich gesprochen…

… und wenn Protokolle und Ports passen…

… dann findet Kommunikation statt!

Bedrohung

Aktuelle Lage

Kriegerische Auseinandersetzungen sind in die Nähe gerückt. Die zerstrittenen Staaten verfügen über modernste Technik und sind nicht zu unterschätzen. Sie beschränken sich mit ihren Handlungen nicht nur auf das Gefechtsfeld, sondern senden ihre Streufeuer auch ins Internet. Stören und Verunsichern sind die Aufgaben der Geheimdienste, aber viele Angriffe stammen auch aus Kellern von Privathaushalten. Baukästen für Trojaner stehen frei zur Verfügung, gerne durch KI unterstützt.

Waren vor kurzer Vergangenheit noch eher prominente Ziele im Visier, etwa Krankenhäuser, Behörden, Kapazitäten der Versorgung oder Schwergewichte der Industrie (KRITIS), stellen wir vermehrt fest, dass Ziele mittlerweile wahllos getroffen werden sollen. Viele kleine Erpressungen durch Verschlüsselungstrojaner sind lukrativ, schnell und einfach erreichbar.

Dabei wird gerne die Herkunft der Angriffe durch Nutzung von VPN verschleiert. Schuld wird gerne im Rahmen einer „False Flag Operation“ gegenseitig zugeschoben. Hin und wieder findet man einen Trittbrettfahrer, der sich mit dem Angriff eines anderen rühmen will. Maximale Verwirrung und Verunsicherung sind die Ziele.

Doch es werden nicht nur die Unternehmen selbst direkt angegriffen, sondern auch Cloud-Strukturen, die in letzter Zeit vermehrt Zulauf gefunden haben.

Es gibt nicht

Es gibt nicht…

… DIE eine Lösung…

… oder DAS eine Produkt…

… DEN einen Schalter oder DEN einen Tipp…

… wodurch mit einer kleinen Investition…

… oder einem Klick…

… 100%-ige Sicherheit in der IT hergestellt werden kann.

Sicherheit in der IT ist immer ein Mix aus geschickter Auswahl von Hard- und Software, aktualisierten Systemen und einem sensiblen Umgang. IT ist nicht statisch, sie kann keinen Status quo erreichen. Sie muss immer wieder geprüft und für die aktuellen Anforderungen überdacht werden, zukünftige Herausforderungen wollen geplant und vorbereitet werden. Das Bewusstsein über ein ständig vorhandenes Risiko und ein souveräner Umgang mit den Möglichkeiten der IT schaffen Sicherheit, ein Notfallplan muss hin und wieder auf Funktion getestet werden.

Nur so entsteht ein Mehrnutzen, ein Vorteil, Resilienz, so entstehen Datenverfügbarkeit und Datenhoheit.

Es geht nicht immer um „den großen Schluck aus der Pulle“: Vieles Vorhandene kann mit etwas Zuwendung gut weiter verwendet werden (z.B. beim Einsatz von Terminal-Servern), manchmal reicht es, bestehende Prozesse und Datenflüsse neu zu überdenken und gegebenenfalls anzupassen.

Alles verbindet sich, wenn es nur irgendwie in Kontakt kommen kann...

… und SOFORT können Daten fließen. Welche auch immer.

Es wird dringend Zeit, Netzwerke abzuschotten und das Backup aus der Reichweite von Netzwerken zu bringen!

ein Weg…

Unsere Vorschläge

Unsere Vorschläge setzen sich aus aktueller Technik, dem Umgang mit Technik, der Anpassung von Datenströmen und Wartung zusammen.

Firewall

Unsere Firewall-Systeme werden zusätzlich mit IP-Filtern versehen. Der wichtigste Filter ist dabei der GeoIP-Filter, der unerwünschte Angriffe und Zugriffsversuche aus dem Ausland blockt. Hinzu kommen Listen von nationalen IP-Adressen, von denen bekannt ist, dass von ihnen Angriffe ausgegangen sind. Diese Listen werden täglich aktualisiert.

Backup

Backups lagern wir entfernt von der Datenhaltung, mindestens in einem anderen Brandabschnitt. Stichworte sind hier „gehärtete“ und „Cold-“ Backups.

Datenströme

Aus den aktuellen Bedrohungen empfehlen wir dringend die Abkehr von Cloud-Systemen hin zu selbstgehosteten Speichern und Anwendungen, über die eigene Gewalt und Kontrolle ausgeübt werden kann. Zugriffe von und nach extern müssen geprüft und gegebenenfalls angepasst werden.

Aktualisierte Systeme

Die aktuelle Lage zwingt Hersteller dazu, vermehrt zu aktualisieren. Diese Aktualisierungen müssen zeitnah in die Systeme eingespielt werden.

Wartung

Das Einspielen von Aktualisierungen, die Überwachung der Systeme, die Kontrolle des Backups und Firewall-Systeme übernehmen wir gerne im Rahmen unserer Wartung.

Sensibilisierung

Gar nicht mal in Form einer Schulung – eher in Form eines Dialogs, eines gegenseitigen Austauschs, um einerseits auf Gefahren aufmerksam zu machen und um andererseits die Sorgen der Nutzer zu verstehen. Daraus ergibt sich ein Sicherheits-Verständnis und in der Folge ein ruhiger, verantwortungsbewusster Umgang mit der IT.

Ein Wort zu den Kosten...

… die auf ein Unternehmen zukommen können…

… wenn es zu einem Ausfall kam…

… oder wenn ein Angriff erfolgreich war.

Risiken

Risiken benennen

Jedes Unternehmen ist individuell aufgestellt, jedes Unternehmen hat seine Schwerpunkte. Aber auch seine Schwachstellen. Und die müssen erkannt werden.

Ein kleines Beispiel aus der Praxis

Das Netzwerk in der Service-Abteilung war ausgefallen, 20 Mitarbeiter konnten nicht weiter arbeiten, Annahme und Versand gerieten ins Stocken, Kunden-Geräte konnten nicht repariert werden, E-Mails wurden nicht im versprochenen Rahmen beantwortet. Annahme und Versand verzögerten sich auf den nächsten Werktag. Ergebnis: unzufriedene Kunden, Wartezeiten für Spediteure, erhöhter Stress durch Nacharbeiten, Kosten für Überstunden und Strafen, Ärger mit Geschäftspartnern.

Der Grund: Ein defektes Switch einer Unterverteilung.

Dieses Switch befand sich in einem Brüstungskanal, der hinter den Schränken im Umkleideraum verlief. Und das wollte erst gefunden werden. Unsere Rechnung: unter 1.000 Euro.

Schaden: Etwa 10.000 Euro durch Ausfall, Strafen und Mehraufwand.

Dazu: Ein Image-Schaden für das Unternehmen, der Einfluss auf aktuelle und neue Geschäfte nahm und nicht weiter bezifferbar war.

Das war aber nur ein üblicher Ausfall eines Switches – kein Schaden aus einem Cyber-Angriff!

Im Durchschnitt…

… im Durchschnitt beginnen die Kosten eines erfolgreichen Cyber-Angriffs bei 15…20.000 Euro für kleine Unternehmen und können für größere Unternehmen auch schnell in die Millionen steigen. Was gerne übersehen wird und unbezifferbar ist, ist der Wert der eigenen Zuverlässigkeit für Geschäftspartner. Wenn alles gut läuft, liegt die Wiederherstellungs-Quote bei 60…70%.

Die tatsächliche Kosten…

… können kaum ehrlich und vollständig benannt werden.

Einen guten Überblick findet man auf Statista ↗

Ein mittelständisches Unternehmen besteht in der Regel aus der Geschäftsführung mit angeschlossener Verwaltung und den Bereichen Einkauf, Verkauf, Produktion und Service.

Es ist die Aufgabe der Abteilungsleiter, Risiken zu benennen und zu beziffern. Ein guter Anhalt ist dabei:

- was kostet ein halber Tag Ausfall?

- was kostet ein Tag Ausfall?

- was kostet eine Woche Ausfall?

- was kostet ein kompletter Datenverlust?

Dabei sind immer die Kosten für die Wiederherstellung, für anfallende Mehrarbeit und den entstandenen Image-Verlust zu berücksichtigen.

Anhand dieser Werte kann ein Sicherheits-Bedürfnis beziffert werden.

Was können wir tun?

Büro

support-st

Michael Brochhagen

Andruper Weg 3

D-48369 Saerbeck

info@support-st.de